목차

AWS 권장사항: root는 최소로만 사용하고 IAM으로 사용자를 만들어서 관리하라고 한다.

IAM 서비스 이동(root계정으로 로그인) 😘

사용자 그룹을 생성 후 권한을 부여한 뒤 사용자를 추가할 것이다.

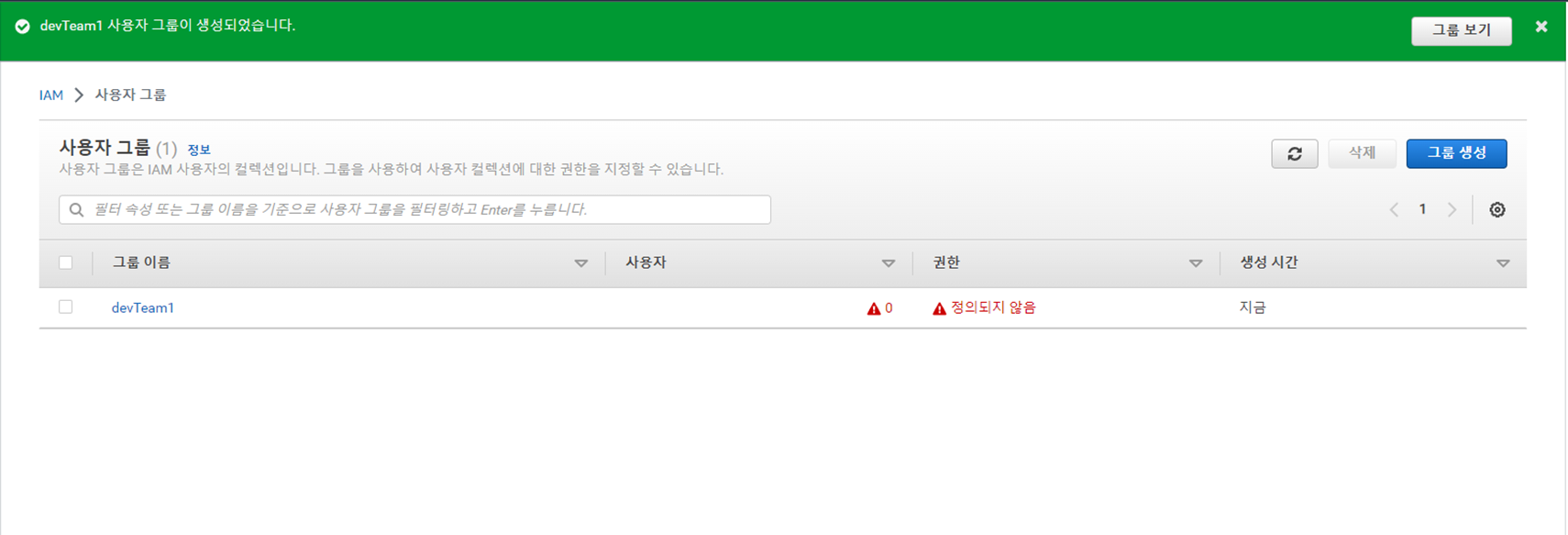

사용자 그룹 생성 😎

IAM > 사용자 그룹 > 그룹 생성

사용자그룹 이름 설정 후 ec2fullAccess 권한을 부여 한 뒤 그룹 생성(개인 프로젝트니까 이렇게 함)

원래는 권한을 쪼개서 부여하는 걸 권장한다고 함

S3관련 권한도 부여하기 위해 권한을 추가함

아래처럼 최종 부여된 권한은 2개다

테스트 해보니 S3 권한을 부여하지 않은 상태에서 인스턴스를 만들려고 하니 인스턴스 유형 불러올 때 에러가 나는 등 인스턴스 만드는게 문제점이 발견되었다.

우선 S3권한을 부여하고 인스턴스 생성할 때 발생하던 문제가 재발되지 않았다.

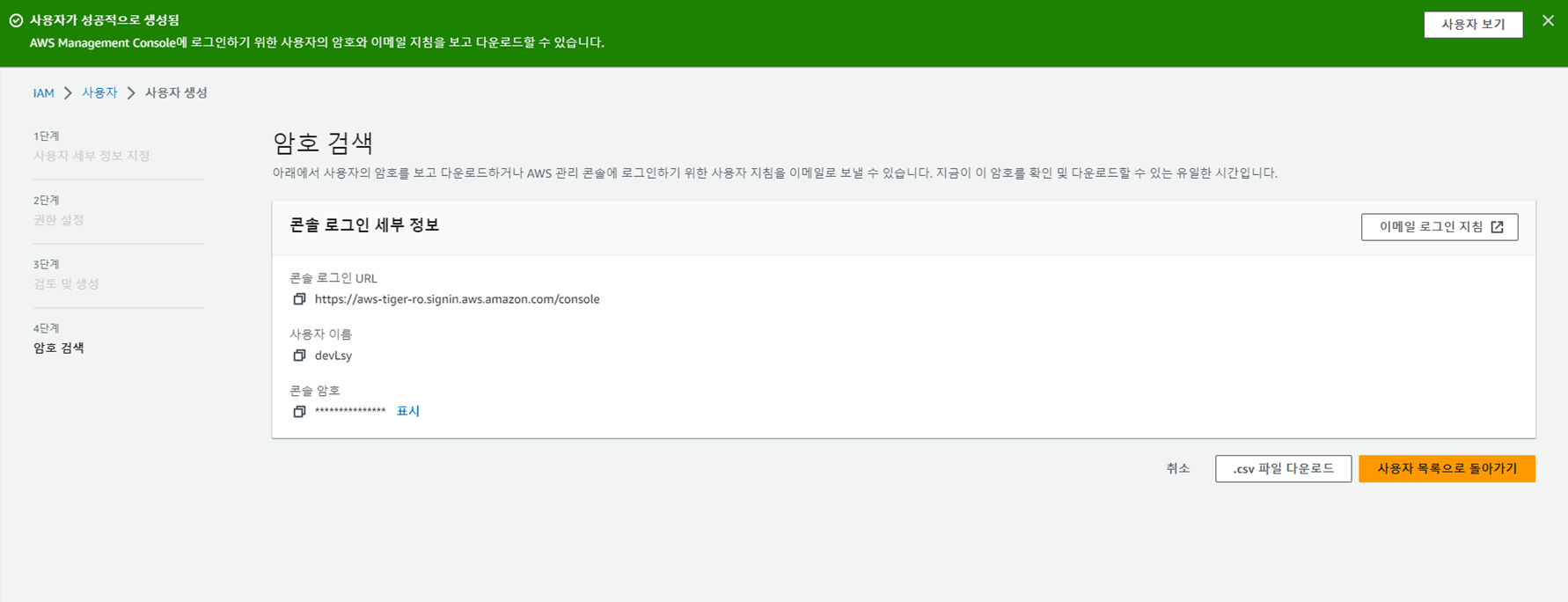

사용자 추가 😛

IAM > 사용자 > 사용자 생성

사용자 이름 설정 후 AWS Management Console 엑세스 권한 부여

개인 프로젝트니 사용자 지정 암호 입력 후 다음 로그인 시 새 암호 생성은 체크 하지 않았다.

일전에 만든 그룹에 사용자를 추가할거니까 그룹 체크 후 다음

최종적으로 검토한 뒤 사용자 생성

사용자가 생성됨(콘솔 로그인 URL은 계정 ID가 아니라 계정 별칭이다.)

보안과 접속 편의를 위해 계정 별칭을 생성해놨다.(계정 별칭 생성은 아래 참조)

[AWS] AWS 계정 별칭 사용법

IAM 서비스 이동 😄 대시보드 > 우측 AWS 계정 > 계정 별칭 생성 별칭 입력 후 변경 사항 저장 기본적으로 AWS 로그인 시 계정ID를 이용해서 IAM계정이 로그인하는데 계정ID는 민감한 정보라서 노출이

yaga.tistory.com

사용자를 선택하면 아래처럼 표시되는데 MFA를 활성화 해주는걸 권고한다.(아래 포스팅 참조)

[AWS] AWS 2단계 인증 활성화(feat. MFA)

목차 선행조건: 회원가입(아래 포스팅 참조) [AWS] AWS 회원가입(feat. Amazon Web Service) 목차 AWS 사이트 접속 😄 이메일 계정 생성 🤗 루트 사용자 이메일 주소, 계정이름 입력 후 이메일 주소 확인 선

yaga.tistory.com

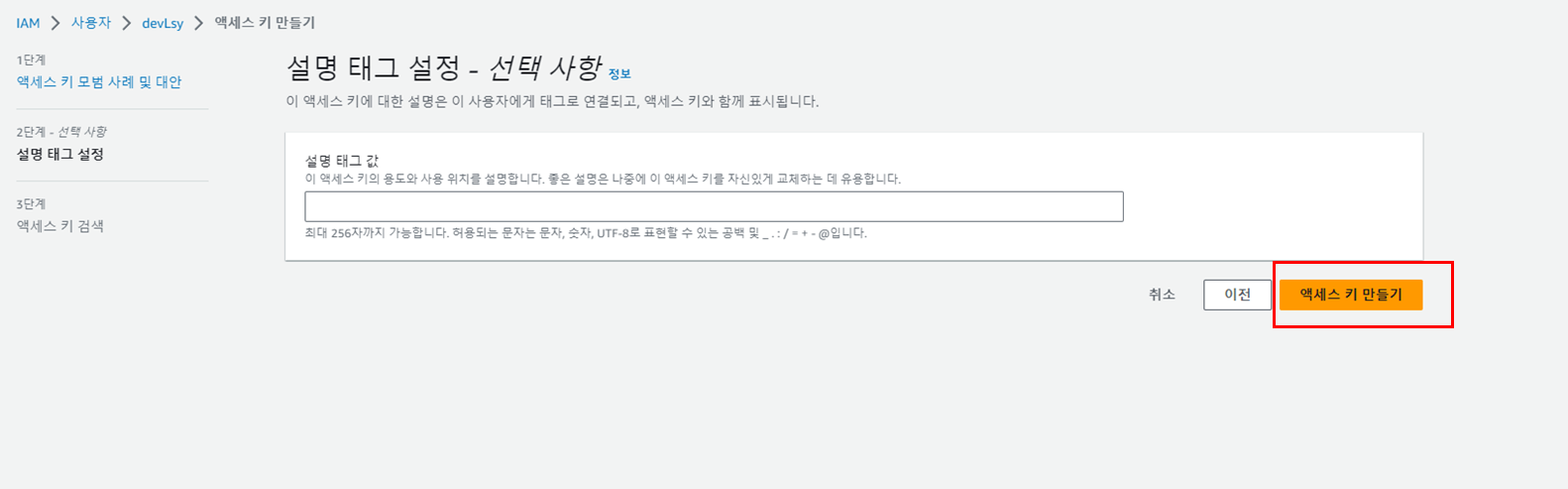

엑세스키 생성

AWS외부에서 즉 내 로컬 PC등에서 AWS의 API나 SDK등을 사용하려면 반드시 엑세스키를 생성해야 한다.

엑세스키 만들기를 누른다.

AWS 모덤 사례인 AWS 외부에서 실행되는 애플리케이션을 선택 후 다음을 누른다.

AWS에서는 모범사례를 따르는게 좋다.

설명 태그는 우선 패스하고 엑세스 키 만들기 선택

엑세스키가 생성되었다고 나온다.(공개키, 개인키 쌍)

여기서 중요한게 이 엑세스 키 정보는 지금 화면에서만 볼 수 있다.

.csv 파일 다운로드 또는 복사 버튼을 눌러서 로컬PC에 저장해 둬야 한다.

다음에는 볼 수 없고 필요하면 다시 만들어야 한다.

비밀 엑세스 키는 절대 절대 절대 외부에 유출되면 안된다. 👿

해당 엑세스키를 공격자가 탈취하면 나의 AWS의 서비스를 이용 할 수 있게된고 어마어마한 과금이 될지도 모른다.

내 경우는 비밀 엑세스키 처음 문자가 "+"로 시작해서 csv파일을 열어보니 연산자로 인식되어 자동으로 "="가 붙었었다.

이 경우는 "="를 지운 "+"부터 시작하는 엑세스키가 비밀키가 된다.

엑세스키는 랜덤이라서 이런 경우도 있다는 생각이 되었다.

개인 스터디 기록을 메모하는 공간이라 틀린점이 있을 수 있습니다.

틀린 점 있을 경우 댓글 부탁드립니다.

'IT > DevOps' 카테고리의 다른 글

| [Docker] Docker image pull/remove(feat. Docker Hub) (55) | 2023.10.25 |

|---|---|

| [AWS] AWS IAM 사용자로 인스턴스 생성/ssh 접속 (44) | 2023.08.21 |

| [AWS] AWS 계정 별칭 사용법 (39) | 2023.08.20 |

| [AWS] AWS 2단계 인증 활성화(feat. MFA) (45) | 2023.08.19 |

| [AWS] AWS 회원가입(feat. Amazon Web Service) (42) | 2023.08.19 |

댓글